Bitte beachten: Limited 3

Die Option, SAML in Ihrem edoobox-Konto zu verwenden, steht Ihnen ab dem Limited 3 Abonnement zur Verfügung. Der kostenlose Support für diesen Themenbereich eingeschränkt ist. Falls Sie umfangreichere Unterstützung wünschen, bieten wir Ihnen gerne kostenpflichtige Services an.

Durch die Implementierung einer SAML-basierten Single Sign-On (SSO)-Lösung in edoobox wird es den Benutzern (Super Admins, Admins und Leiter*innen) ermöglicht, nahtlos und sicher zwischen ihrem Identity Provider (Microsoft Azure) und edoobox zu navigieren, ohne sich jedes Mal erneut bei edoobox anmelden oder ein neues Kennwort verwenden zu müssen. Diese Integration trägt dazu bei, Zeit zu sparen und die Sicherheit der Benutzerkonten zu erhöhen.

Was ist SAML?

Mit SAML (Security Assertion Markup Language) Identity Provider (IdP) ist ein Sicherheitsdienst, der es Benutzern ermöglicht, sich bei mehreren Anwendungen mit nur einem einzigen Benutzernamen und Passwort anzumelden. Der IdP generiert sichere Anmeldeinformationen (SAML-Assertions) und sendet sie an die Serviceprovider (SP), die die Anwendungen bereitstellen, bei denen der Benutzer angemeldet sein möchte. Der IdP übernimmt die Authentifizierung des Benutzers und die Überprüfung der Berechtigungen, während die SP die Anmeldeinformationen des Benutzers verarbeiten und den Zugriff auf die Anwendungen steuern.

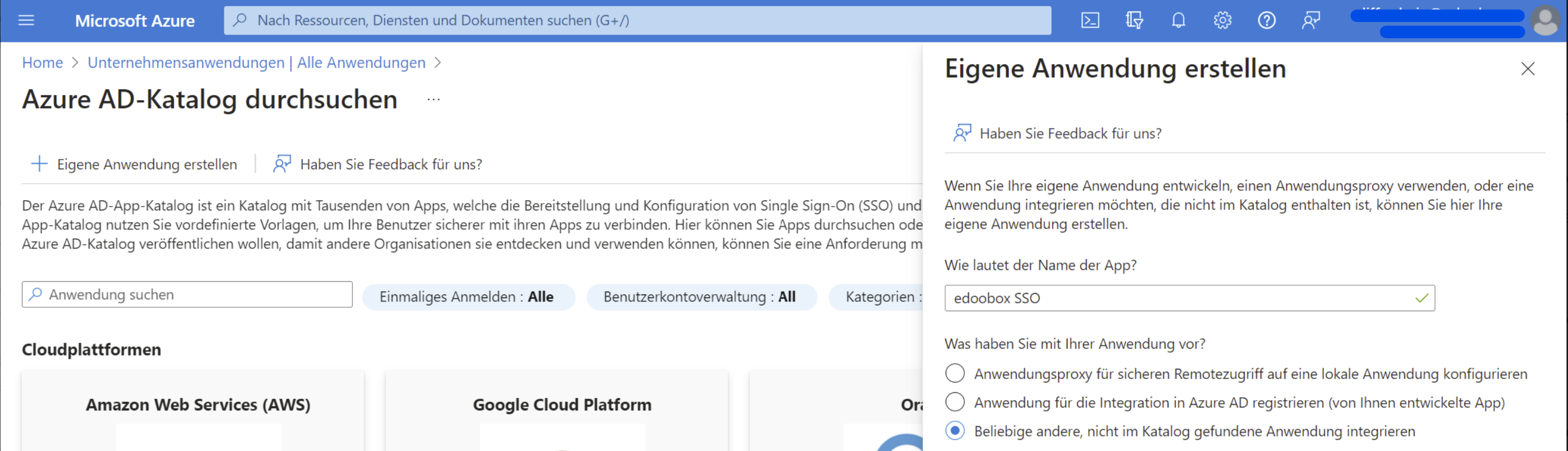

1. Enterprise Application in Azure AD erstellen

Erstellen Sie eine neue Enterprise Application in Azure AD. Gehen Sie dazu zum Azure-Portal und wählen Sie «Enterprise-Anwendungen» aus. Klicken Sie auf «Eigene Anwendung erstellen» und geben Sie einen Namen für die Anwendung ein (z.B. edoobox SSO).

2. App konfigurieren

-

Konfigurieren Sie im Menü «Einmaliges Anmelden» die Einstellungen. Wählen Sie die SAML-Methode aus und geben Sie die folgenden Werte ein:

-

Reply URL: Geben Sie den Wert «https://app2.edoobox.com/v2/auth/saml/reply» ein.

-

Identifier (Entity ID): Wird im Schritt 5 definiert

Erstellung der Entity ID für die Verwendung als Remote XML URL

-

-

Optimieren Sie die App-Einstellungen nach Bedarf. Hier können Sie unter anderem die Anmelderichtlinien konfigurieren oder benutzerdefinierte Attribute festlegen.

-

Optional: Zusätzliche Attribute hinzufügen:

-

Wenn eine E-Mail-Adresse bereits existiert, haben Sie die Option, den neuen Benutzer mit dem vorhandenen Benutzer zusammenzuführen oder einen neuen Benutzer mit einer anderen E-Mail-Adresse zu erstellen.

"allow_migration_user": true -

Planen Sie, das ACL zu übergeben(empfohlen)? Dann beachten Sie bitte die optionalen Schritte 3 und 4 dieser Anleitung und setzen Sie den Wert hier auf «true».

"allow_permission_acl": true

Falls Sie ACL nicht integrieren möchten, springen Sie nach c. direkt zu Schritt 5 (SSO durch edoobox freischalten/aktivieren) -

Wenn eine aktive SAML-Verbindung besteht, kann das klassische edoobox-Login deaktiviert werden.

"allow_edoobox_login_when_connected": true

-

Info: Was ist edoobox ACL?

edoobox ACL (Access Control List) kann für die Benutzerberechtigungsverwaltung verwendet und jeder Benutzergruppe kann ein Wert von einem edoobox-Recht zugewiesen werden. Wenn Sie edoobox ACL nicht verwenden, muss in edoobox der Admin mit derselben E-Mail-Adresse und der Berechtigung manuell erfasst werden, bevor der Benutzer sich via SSO anmelden kann.

3. edoobox ACL Benutzerrechte-Gruppen definieren (optional)

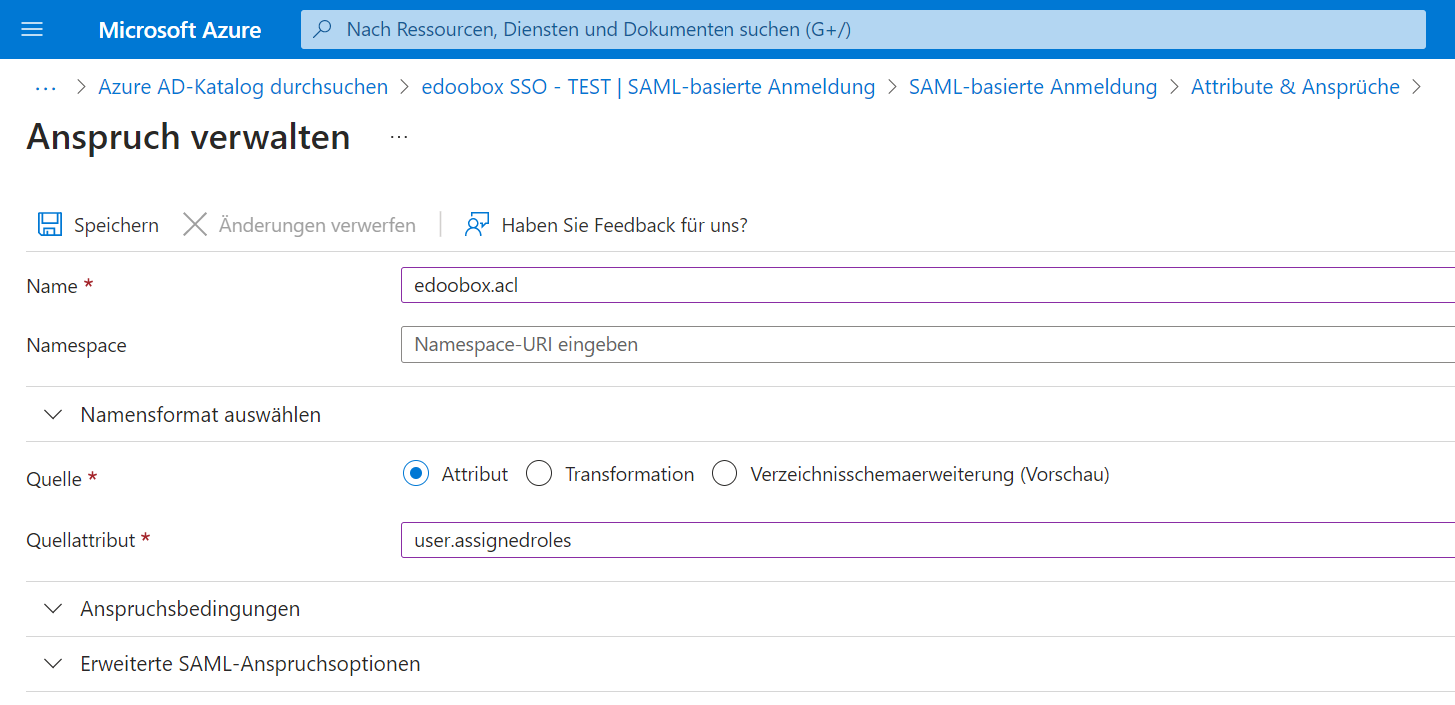

Wir empfehlen grundsätzlich, die edoobox ACL zu verwenden, um die Zugriffsberechtigungen zu steuern. Damit wir die Berechtigungen von Ihrem Azure AD erhalten, erfassen Sie unter «Attribute» einen neuen «Anspruch» mit dem Namen: «edoobox.acl» und dem Quellattribut «user.assignedroles»

Um App-Rollen (edoobox.acl) in Azure zu definieren, befolgen Sie die folgenden Schritte:

-

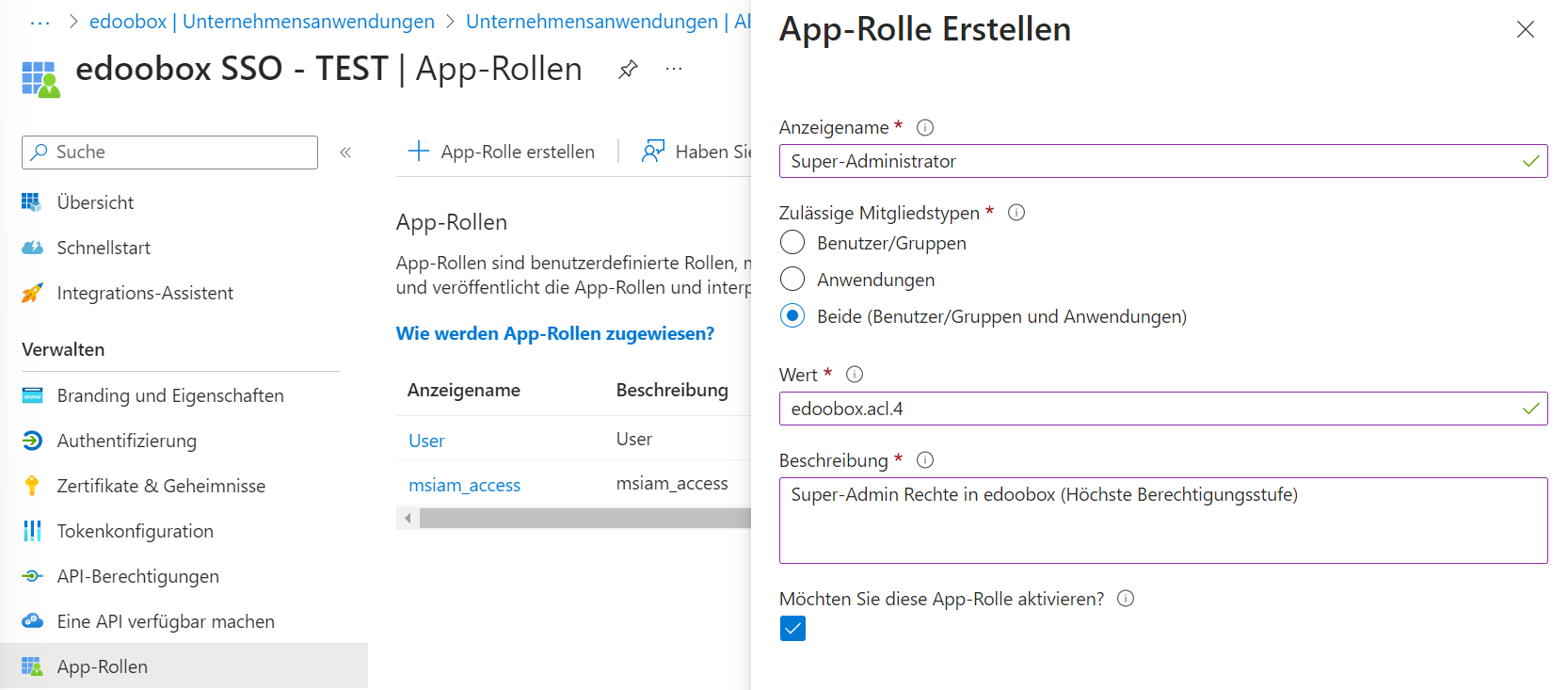

Wählen Sie im linken Menü den Punkt «App-Rollen» aus. Sollte dieser Menüpunkt nicht ersichtlich sein, wählen Sie im Menü «Benutzer und Gruppen» aus und klicken Sie auf den Link «Anwendungsregistrierung» welches Sie zur Seite bringt, auf der Sie die App-Rollen definieren können.

-

Erstellen Sie eine neue Rolle, indem Sie auf den Button «Neue Rolle erstellen» klicken.

-

Geben Sie einen Anzeigenamen und den Wert für die Rolle ein und speichern Sie die 5 Rollen.

Wert: Anzeigename

edoobox.acl.0: Keine Rechte

edoobox.acl.1: Benutzer*in (Keine Rechte)

edoobox.acl.2: Leiter*in

edoobox.acl.3: Administrator*in

edoobox.acl.4: Super-Admin

App-Rolle Erstellen: edoobox-Rollen in Azure erfassen

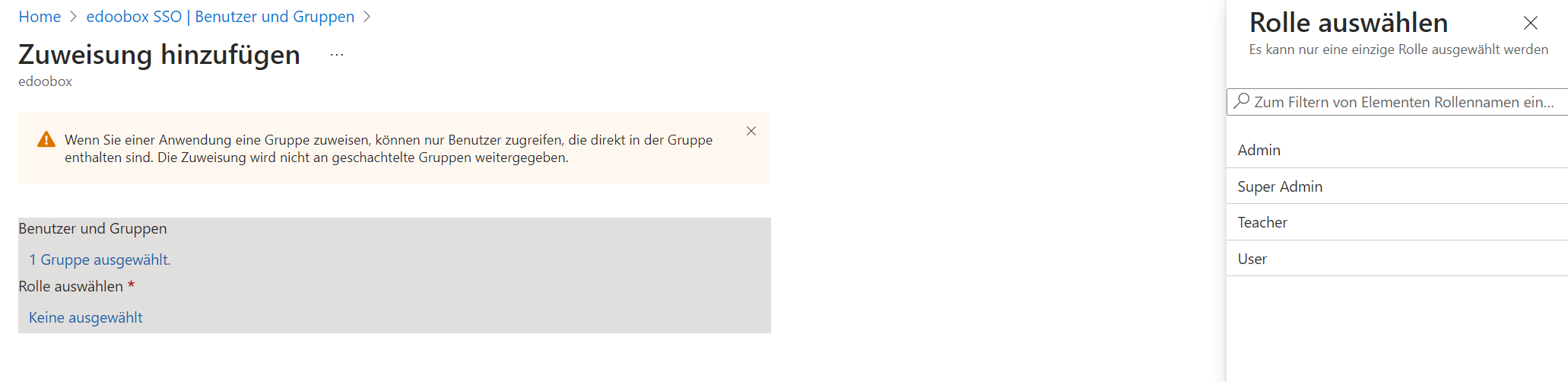

4. Gruppen und Benutzer edoobox ACL-Rechte zuweisen (optional)

-

Navigieren Sie danach zurück zum Azure-Portal und wählen Sie erstellte «Enterprise-Anwendungen» aus und wählen Sie im linken Menü den Punkt «Benutzer und Gruppen» aus.

-

Klicken Sie auf den Button «Benutzer/Gruppe hinzufügen».

-

Geben Sie die erforderlichen Informationen für das Benutzer- oder Gruppenobjekt ein, wie den Namen, die E-Mail-Adresse oder den Gruppennamen.

-

Fügen Sie Benutzer oder Gruppen zu Ihrer Enterprise-Anwendung hinzu, indem Sie die Benutzer oder Gruppen zuweisen.

-

Wählen Sie die Rolle aus, die Sie dem Benutzer oder der Gruppe zuweisen möchten, und klicken Sie auf «Zuweisen».

5. SSO in edoobox aktivieren

Wie genau die Aktivierung vorgenommen werden kann, wird in folgender Dokumentation erklärt: Single Sign On via SAML in edoobox aktivieren

6. Aktivierung vom SSO

Prüfen Sie, ob das Login funktioniert, indem Sie sich unter den folgenden URLs anmelden:

Login-URL edoobox V1: https://app2.edoobox.com/login/sso/IHR-EDOOBOX-KÜRZEL/

Login-URL edoobox V2: https://app2.edoobox.com/ed-admin/pages/sso/IHR-EDOOBOX-KÜRZEL/

Hinweis: Redirect auf SSO

Ist ein Admin mit SSO angemeldet und meldet sich ab oder wird durch edoobox automatisch abgemeldet, dann wird der abgemeldete Admin automatisch zur SSO Login Seite geleitet und nicht zur normalen Login Seite. Damit dies funktioniert, muss sich der Admin zuvor einmal angemeldet haben.

Verwandte Anleitungen

Stichwörter für diese Anleitung

SSO ¦ SAML ¦ Enterprise Application ¦ Azure AD